침투 테스트

- 모의해킹

- Pentest

- 기업 서비스 및 시스템에 대해 합벅적인 점검 승인을 취득

- 해커의 관점으로 침투 테스트를 하는 행위

- 공격에 대한 방어 체계를 테스트 하는 행위

- 취야점 분석 후 대응책 제시

직업군

모의해커

- 기업에 침투 테스트를 수행하고 보안 자문을 해주는 직업

기업 보안 담당자

- 기업의 기술적 보안을 담당

레드팀(Red team)

- 규모가 큰 기업 조직 내부에서 침투 테스트

버그 헌터

- 버그 마운티(기업의 취약점을 발견하고 신고를 하면 일정 보상을 주는 것)

서비스 버그 마운티 - EX)Naver 웹 페이지 같은 것

소프트웨어 버그 마운티 - 프로그램 같은 것들

침투 테스트 vs 취약점 진단

침투 테스트

- 목표 : 기업 주요 시스템 침투

- 특징 : 시나리오를 가지고 기업 중요 자산의 접근할 수 있는지 점검, 침투 과정에서 발견되는 취약점을 보고하고 문제점 해결

- 시나리오 기반

취약점 진단

- 목표 : 다수의 취약점 발견

- 특징 : 중요도를 고려하지 않고 사소한 취약점까지 보고

- 체크리스트 기반

테스트 종류

Black Box vs White Box

Black Box : EX) URL만 주고 테스트 해보는 것

White Box: : EX) 계정정보, 네트워크 구성도, URL 등 모든 것을 주고 테스트 하는 것

테스트 유형

- 웹 기반 침투 테스팅(Web based Pentesting) : 웹 취약점 점검 항목을 기반으로 내부 시스템으로 침투하는 점검

- 내부 네트워크 침투 테스팅(Internal Network Pentesting) : 사내가 침투돼었을 가정하에 사내망에서 중요 서버 및 데이터에 접근이 가능한지에 대한 점검

- 목표 기반 침투 테스팅(Goal orieted Pentesting)

Backgroud : IT환경은 각각 다양한 목적을 가진 네트워크로 구성돼 있으며, 여러가지 콘텐츠와 서비스 생산

Different goal : 콘텐츠 및 서비스의 사용 목적 및 대상에 따라 상반된 목표

- 기업의 목표

- 사용자를 위한 서비스의 지속적인 확장

- 다양한 접근성 제공

- 잘 알려진 위치에 많은 보안 시스템 설치

Attacker View Point

1. 이용 취약점

2. 이용 경로

3. 가치 있는 대상

4. 행위

- 기업의 핵심 가치 분석

대부분 핵심가치는 기업에서 제공 및 보관되는 Contents가 대상 (Database가 대부분 최종목표 : 기업의 정보가 최종적으로 쌓이는 곳)

- 침투 시나리오 예측

1. 목표에 대한 여러가지 가능성 열어놓고 시나리오 작성

2. 기업 네트워크에 대학 Big Picture 중요

3. 시나리오는 큰 범주로 분류된 후 세분화 시키는 방식 사용

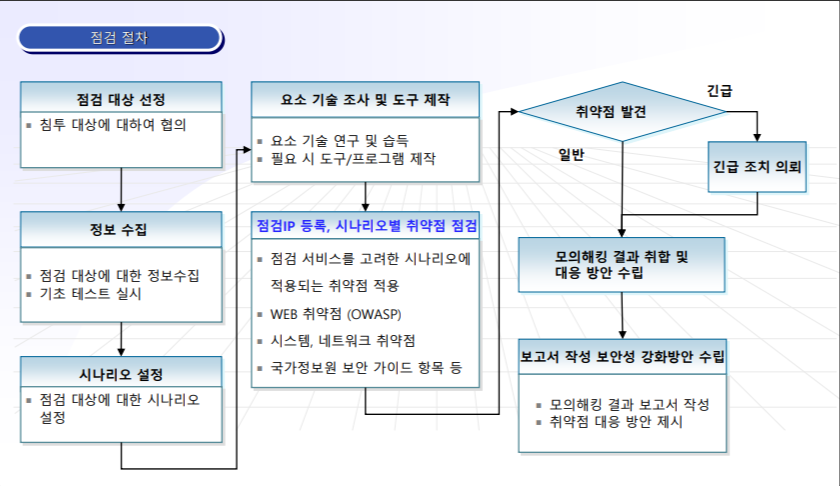

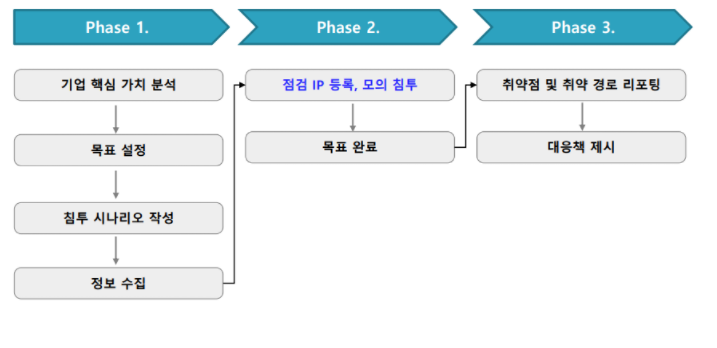

점검절차

Case1)

Case2)

MITRE ATT&CK (정보보안 기사 실기 문제)

MITRE ATT&CK®

attack.mitre.org

- 비영리 기관, CVE를 만든 곳

홈 페이지는 관리자 페이지가 존재한다.

- 관리자 홈페이지를 위해서는 보통 구글에 검색한다.

site:co.kr inurl:admin (co.kr의 url에 admin이 들어간 것을 검색하라)

ㄴ target.com이다.

- Sub domain을 찾는법

site:daum.net -site:www.daum.net

보통 메인페이지 보안을 열심히 하기 때문에 Sub domain은 상대적으로 취약할 수 있다.

모든 Domain을 한 곳에서 관리하지 않는다. 즉 협력 업체가 관리하는 경우도 있기 때문에

Sub domain -> main domain으로 역으로 접속할 수 있다.

계정정보를 탈취 해오는 법

site:ac.kr filetype:xls "password"

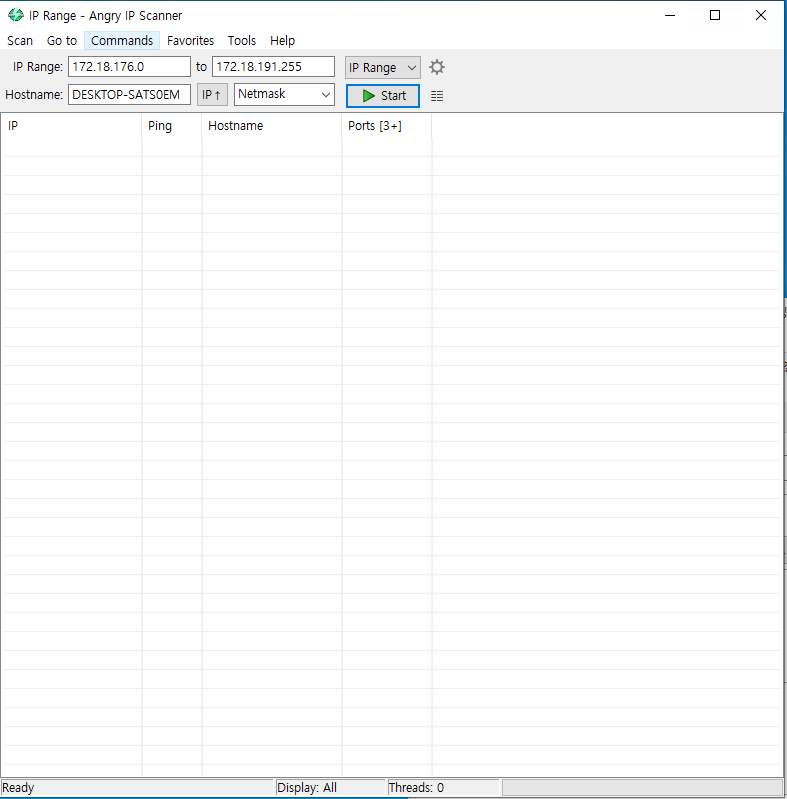

IP스캔(Angry IP)

호스트네임, Port번호를 보고 서버를 판단한다. 호스트네임이 친절하게 다 알려주지 않는다. 따라서 포트 번호도 같이 보고 판단한다.

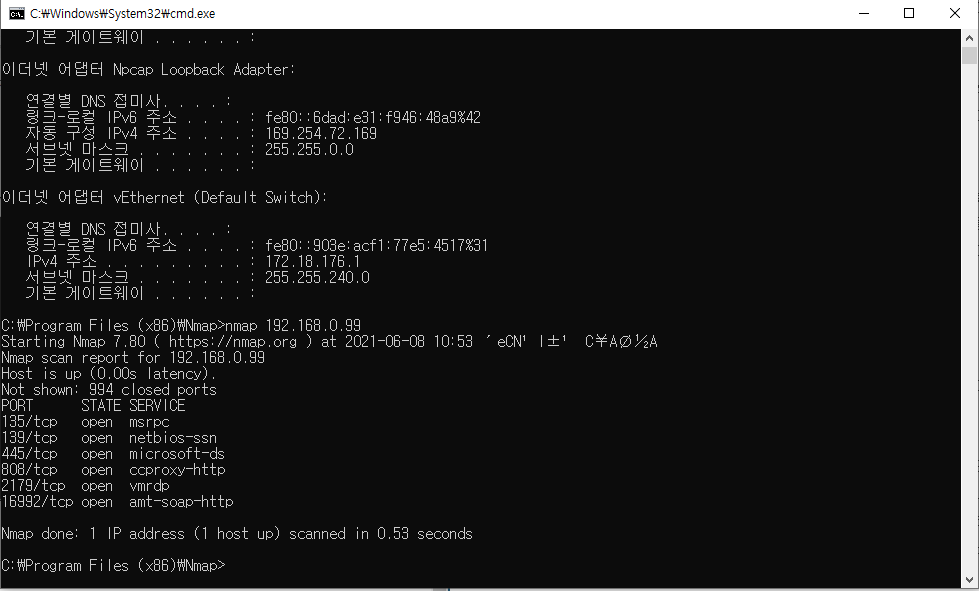

NMAP (포트스캔/Network Map)

본인 IP를 치면 어떤 Port를 열고 있는지 알 수 있다.

취약점 스캔도 가능하다.

이슈가 되는 취약점을 Nmap을 통해 취약점 점검이 가능하다.

실습

nmap script smb ghost

(https://github.com/psc4re/NSE-scripts) 코드를 다운로드하여 nmpa script파일에 넣어서 취약점 점검을 해보자.)

명령어 nmap -p445(포트번호) --scrpit(스크립트를 실행하기 위한 명령어) file명 IP번호(점검하고자하는 IP번호)

Traceroute : 네트워크 홉 조사를 위해 사용, 방화벽 체크

중간 중간 * 로 표시되는 것은 중간에 Packet을 짜른 것(tracert를 허용하지 않겠다는 뜻)

Sub 도메인 정보 수집 도구

Sub listr3

웹 프록시

Fidder Web Debugger, Burpsuite가 있다.

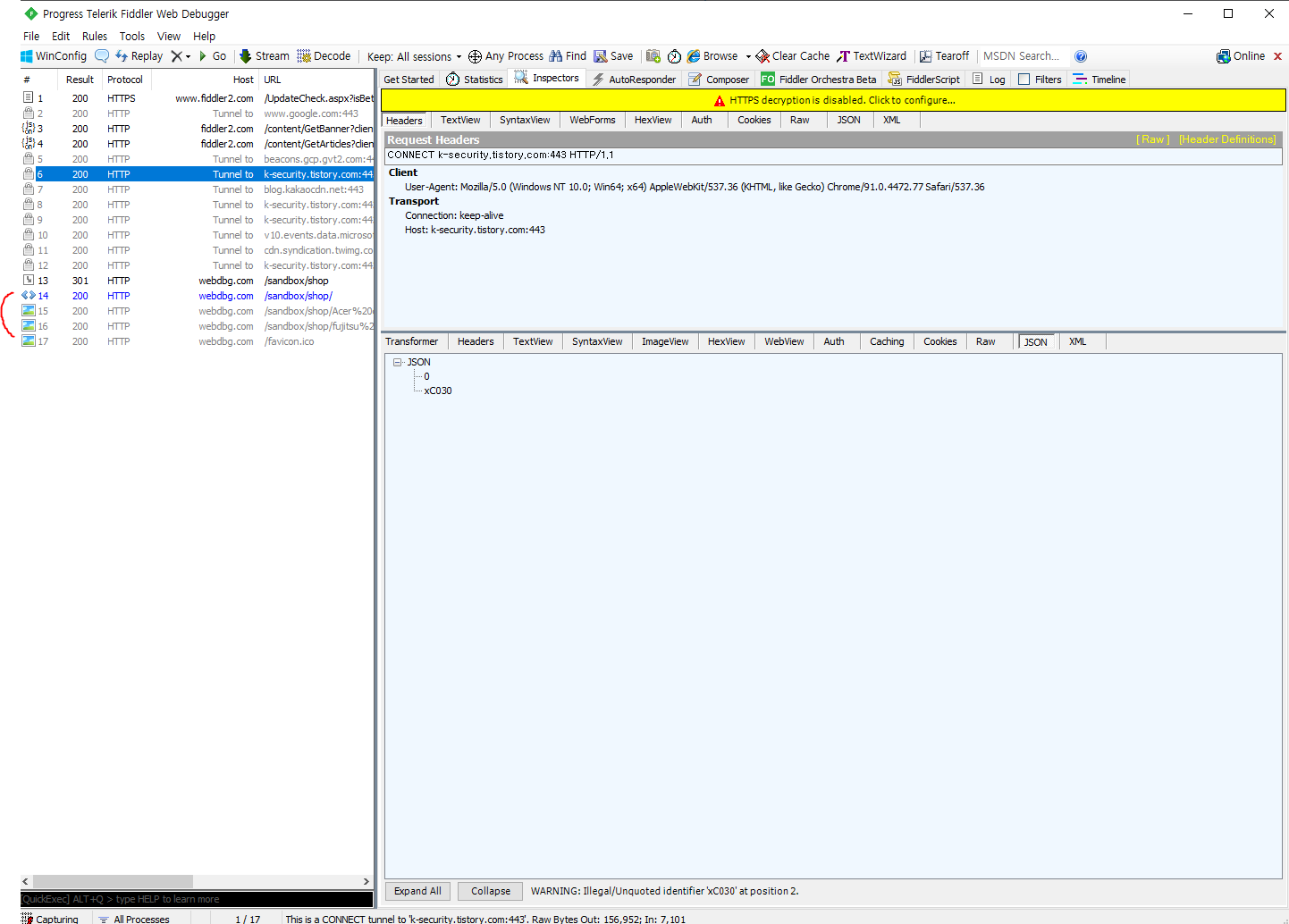

Fidder Web Debugger

Proxy는 자기 PC에서 잡는다. (Response도 자기 PC에서 잡는 것)

실습

(http://webdbg.com/sandbox/shop/)

Fidder는 자동으로 잡아 준다.(Burp는 따로 Proxy를 설정해야 한다.)

Ctrl + x => Delete all

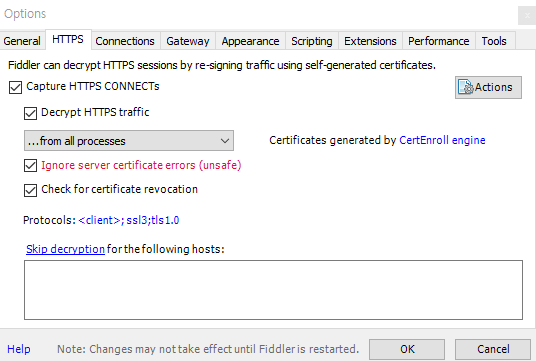

최초 설치 시 Tools에 Options의 Http를 클릭해서 모든 설정을 체크해준다(https도 잡겠다는 뜻)

Intercept On 끄면 off이다.

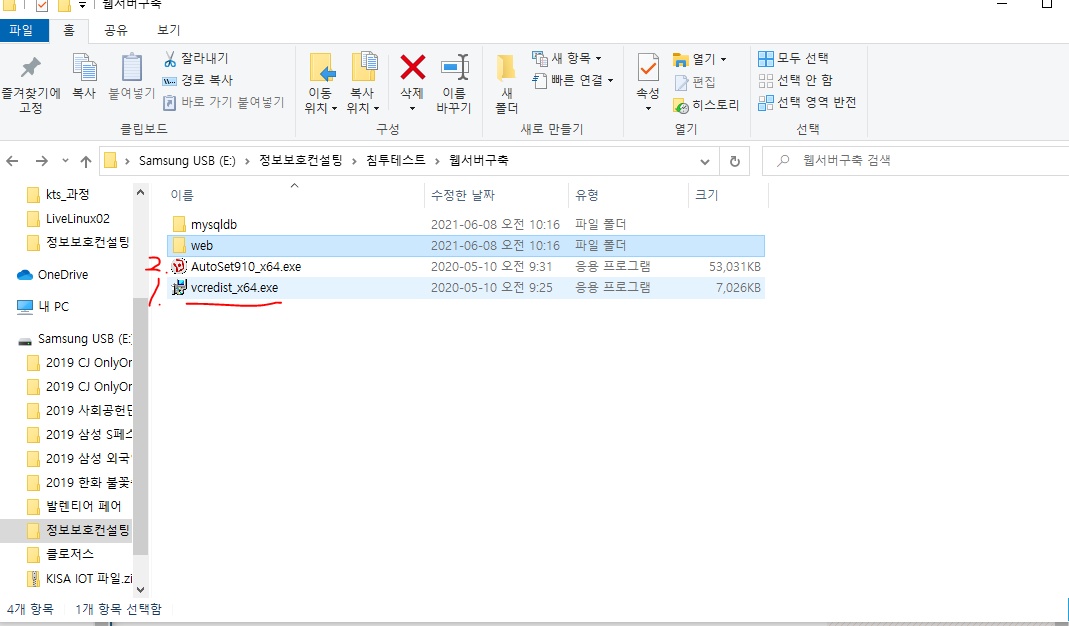

웹서버 구축 실습(파일 필요하시면 댓글 남겨주시면 드리겠습니다)

1. 설치(순서대로)

2. g4폴더 Autoset9 \ public_html에 복사

3. C:\AutoSet9\server\MySQL5\datal에 E:\정보보호컨설팅\침투테스트\웹서버구축\mysqldb의 g4를 복사하여 붙여넣는다.

url : localhost/g4 접속하면 된다.

http://localhost/g4/bbs/login2.php

user01 /1234

user02 /1234

그누보드를 활용해보자

'기타 교육 > 정보보호 컨설팅 전문가 양성과정' 카테고리의 다른 글

| 10 - 악성코드 분석 1(간단한 실습) (0) | 2021.06.09 |

|---|---|

| 8 - 컨설턴트 전문가 직무 특강 (0) | 2021.06.09 |

| 7 - 모의해킹(OWSAPBrokenweb/) (0) | 2021.06.04 |

| 6 - 네트워크 보안(OSI 7계층, 이더넷, Data Header(데이터 헤더), CSMA/CD, IP 프로토콜, Hub, Wire Shark) (0) | 2021.05.28 |

| 5 - 주요정보통신기반시설_기술적_취약점 진단(시스템진단/시스템환경분석/포트분석/데몬분석/계정분석) (0) | 2021.05.26 |