(수정중)

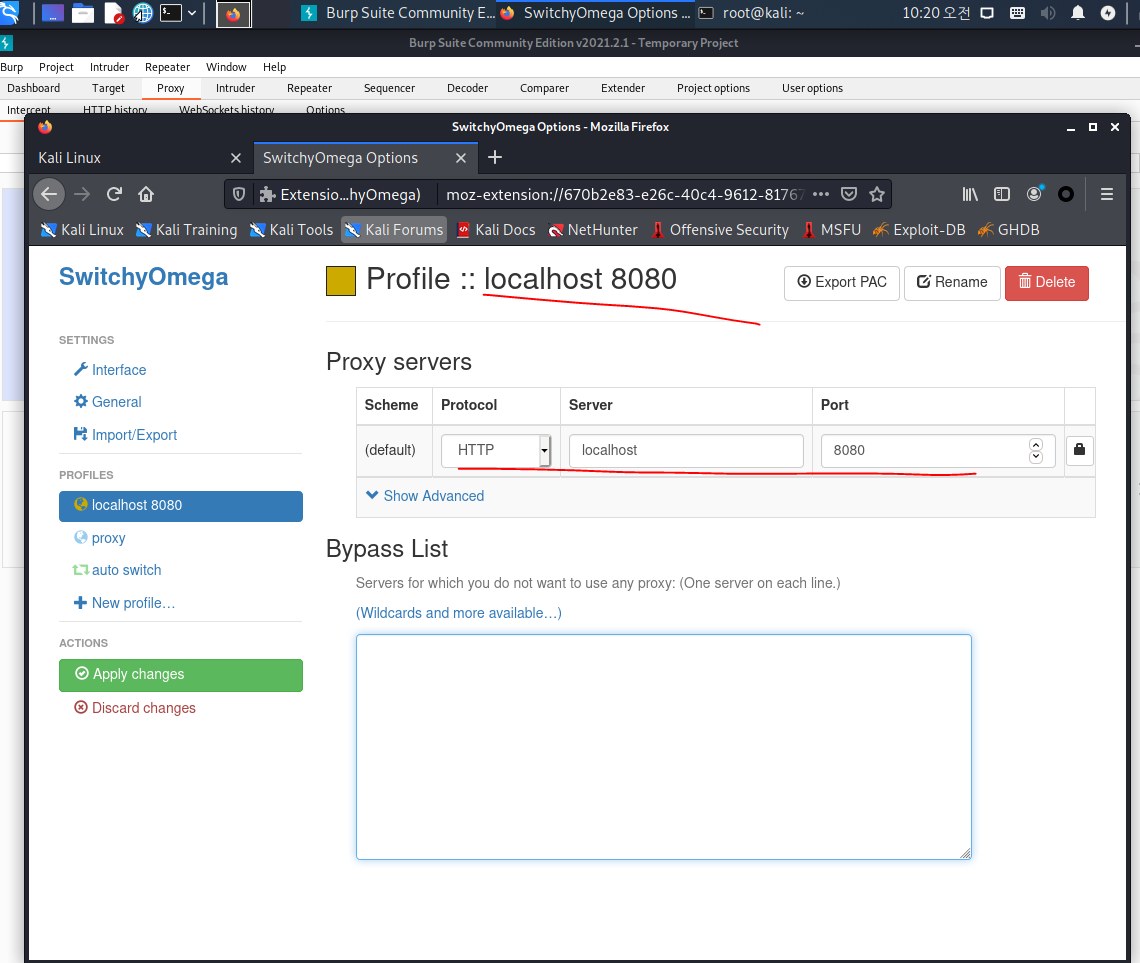

Omega Proxy 활용

프록시 만들기

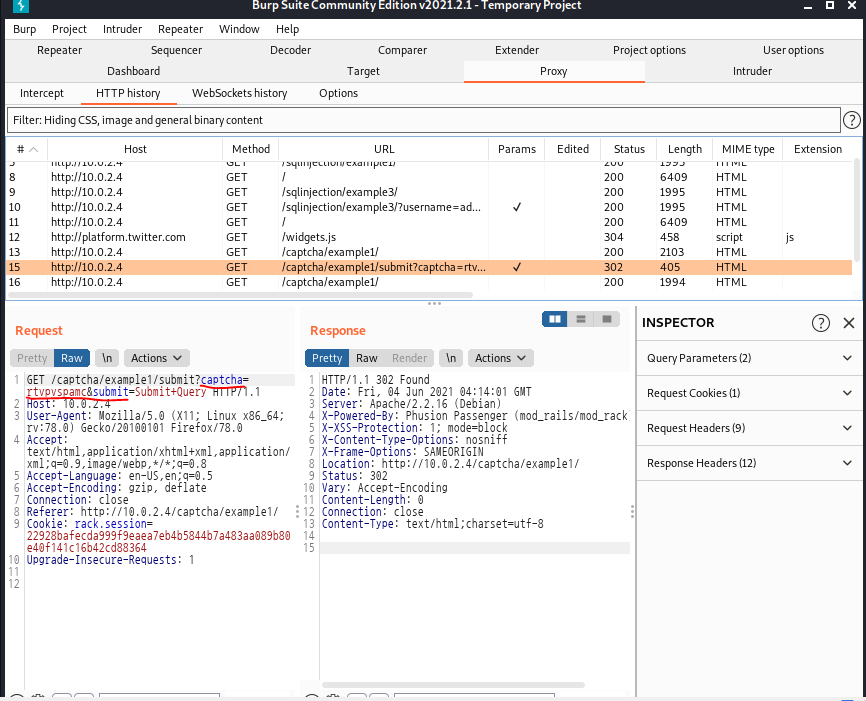

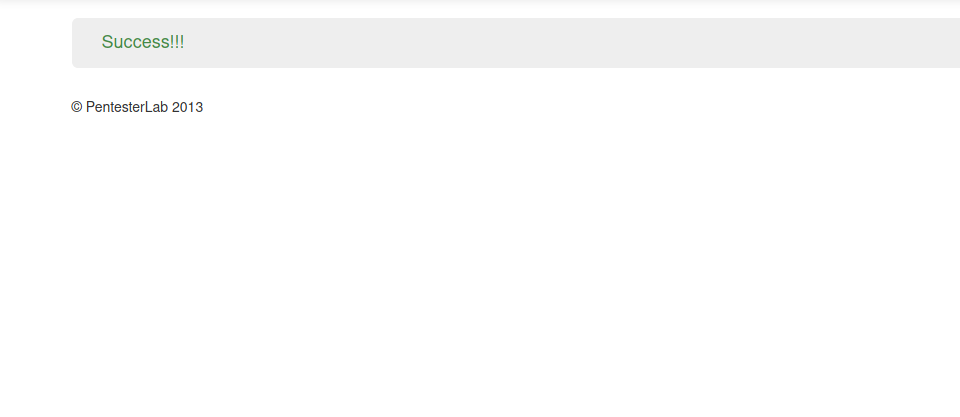

캡챠 EXAM 1

파라미터를 제거해서 날려본다.

" captcha= " 지워서 날려본다.

캡챠 EXAM 2

hidden 값에 value에 값을 다 넣어 놓았다. http통신이라서 값을 넣어 놓은 것.

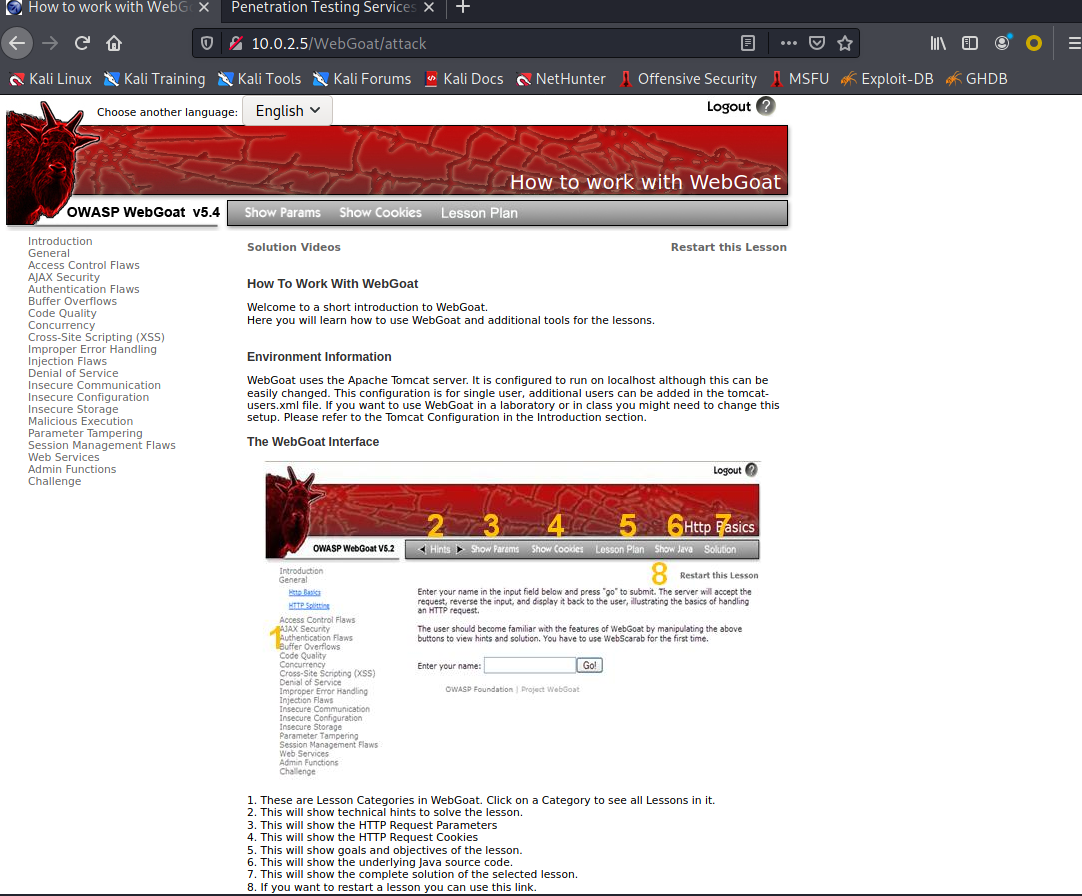

OWSAP 칼리에서 붙으면 된다.

webgoat/webgoat 로그인

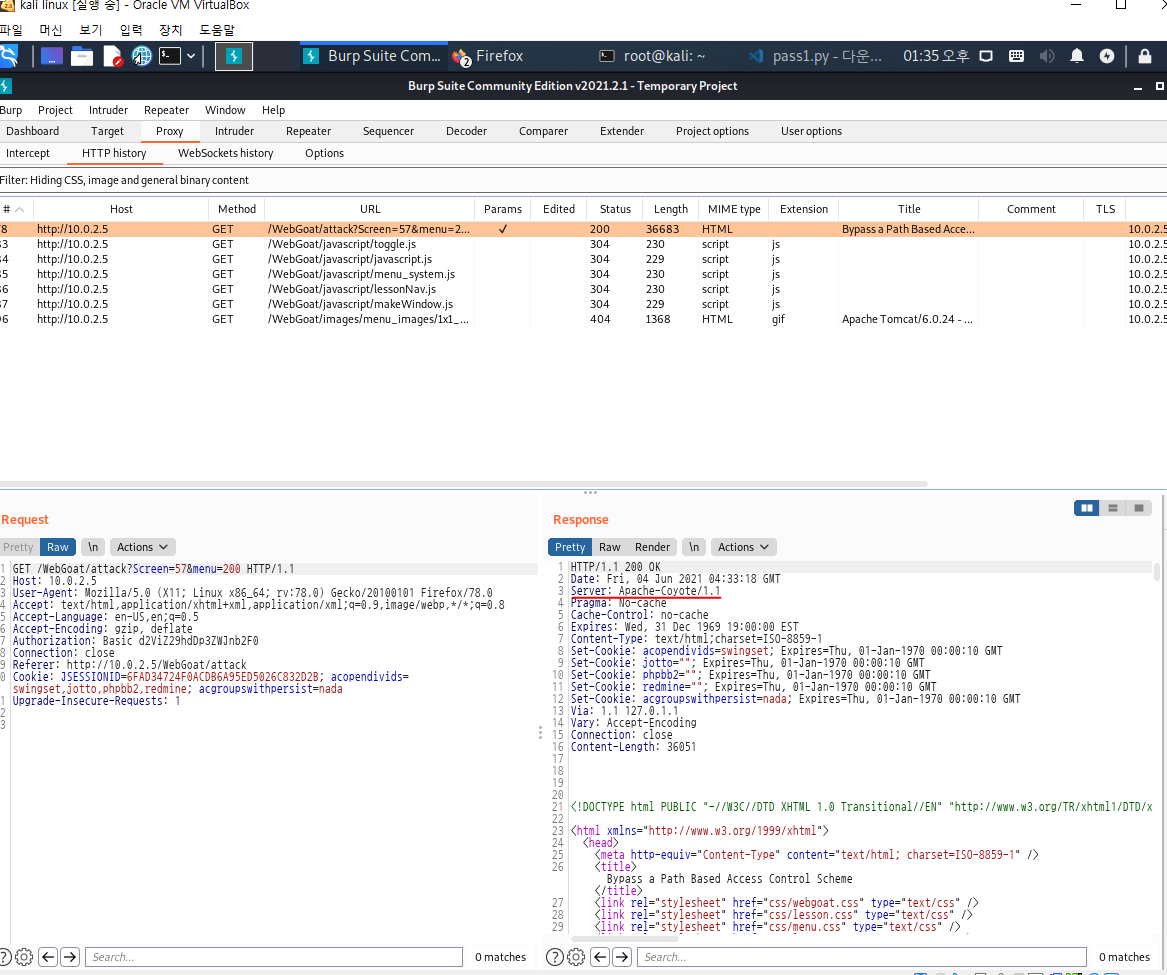

Access Control에서 Bypass에 접속

../../../../../../../../../ect/tomcat6/tomcat-user.xml 을 넣고 확인해본다 tomcat6서버의 admin 관리라로서 확인하기 위해서.

회사의 인사정보 시스템(Bypass Business)

목적은 자기 자신의 정보를 없애라(초기 비밀번호는 아이디와 비밀번호는 같다.)

Tom Cat 의 비밀번호는 tom

viewprofile을 누르면 개인정보가 보인다.

editprofile을 수정해준다.

stage 3:

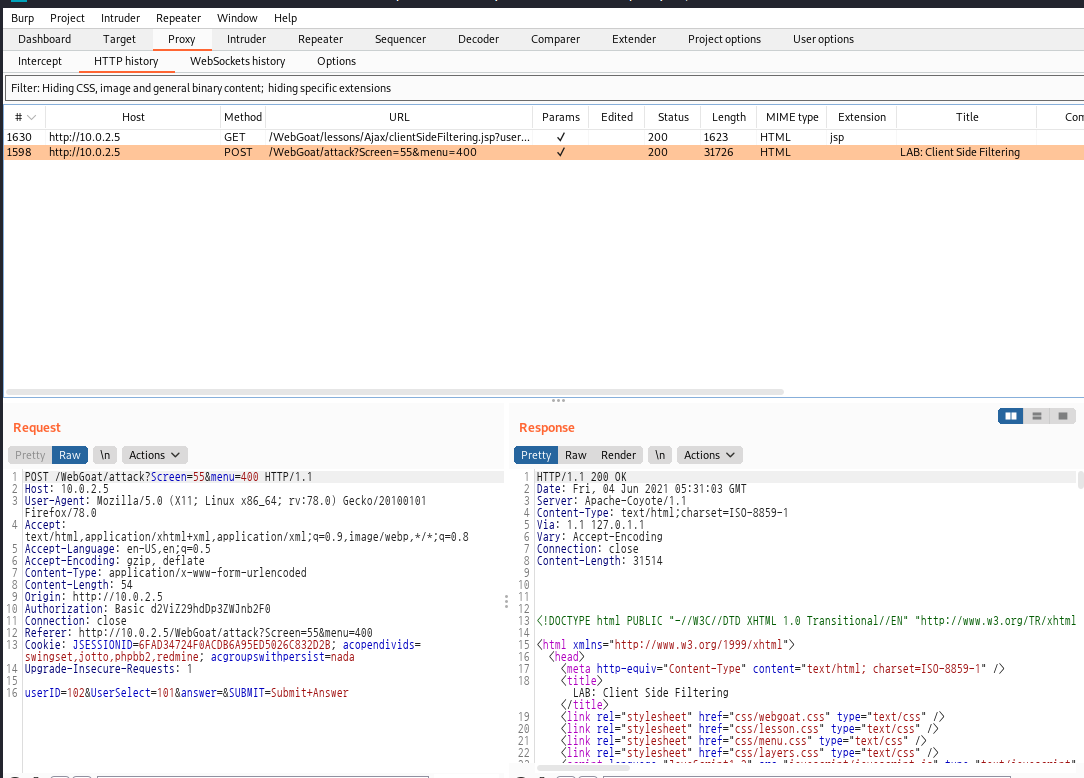

서비스를 바꿔봐도 패킷이 바뀌지 않는다. 그렇다면 클라이언트에서 정보를 전부 받아 놓고 소스코드에서 찾아봐야 한다는 뜻이다.

계좌에 예금되있는 돈보다 더 많은 돈을 송금할 시

패킷의 변화가 없다. 즉 Client단에서 처리한다 => javascript를 변경하면 우회하여 돈이 보내진다는 뜻.

account, amount를 바꿔준다.

xss(stored xss)

자바스크립트를 EditProfile에 넣으면 된다.

Spoof and Authentication Cookie

세션을 유지하기 위해 쿠키값을 넘겨줬다. 인터셉터 후 Refresh를 한다. 쿠키 값에 세션값을 넘기지 않으면? 서버에 넘겨보면 된다.(지워서)

webgoat

ubpcfx

-> w->x e->f b->c를 뒤로 간다.

aspect

udfqtb

->똑같다.

alice

qdjnb

확인가능하다

'기타 교육 > 정보보호 컨설팅 전문가 양성과정' 카테고리의 다른 글

| 8 - 컨설턴트 전문가 직무 특강 (0) | 2021.06.09 |

|---|---|

| 9 - 침투 테스트(Penertration testing)[테스트 종류/유형 , IP 스캔, Nmap, Fidder Web Debugger) (0) | 2021.06.08 |

| 6 - 네트워크 보안(OSI 7계층, 이더넷, Data Header(데이터 헤더), CSMA/CD, IP 프로토콜, Hub, Wire Shark) (0) | 2021.05.28 |

| 5 - 주요정보통신기반시설_기술적_취약점 진단(시스템진단/시스템환경분석/포트분석/데몬분석/계정분석) (0) | 2021.05.26 |

| 4 - 시스템 보안 (0) | 2021.05.25 |